What we do

컨설팅 수행절차

고객사의 업무에 대한 이해를 토대로 ISMS 인증 범위와 관련된 문서 검토, 담당자 인터뷰,

현장실사와 보안 요구사항을 면밀히 분석하여 정확한 보안 현황을 파악 합니다.

1

환경 분석업무 현황

-

정보보호 관리현황 파악

- 기업 환경 분석

-

비즈니스 환경 분석

주요사업목표 업무 파악

-

정보자산 현황

- IT 인프라 및

웹어플리케이션 등 -

서버, 네트워크, DBMS 등

웹 어플리케이션

- IT 인프라 및

-

정보보호 관련 내규 현황

- 정보보호 정책,

지침 등 -

조직구성, 업무 분장 등

기준 및 법적 개정 사항

- 정보보호 정책,

문서 검토

담당자

인터뷰

현장

실사

정보자산 식별 및 분류

“정보자산 식별 및 분류의 작업 초점”

회사의 경영환경을 지원하고 있는 주요 정보자산을 식별하고 유형 별로 분류함

정보보호 관리현황 파악

- 인사정보

- 기술정보

- 각종문서

- 정보설비

- 개인PC

정보시스템

- 서버

-

Linux

Solaris

Windows 등

- 네트워크

-

GW Router

L2, L3, L4 등

- 보안장비

-

방화벽, IPS

VPN, DDoS 등

- DBMS

-

Oracle

MySQL

MS-SQL

Altibase

DB2 등

- 홈페이지

-

공통

VoIP 등

컨설팅 사업의 성공적 수행을 위하여 각 단계별 세부 Task를 정의하고 각 Task들이 효과적이고 체계적으로

연계될 수 있도록 세부 수행 절차를 수립합니다.

연계될 수 있도록 세부 수행 절차를 수립합니다.

2

사업수행자산

분석-

자산분류 기준

자산평가 기준

자산평가 결과

위협

분석-

위협식별 및 정의

위협 시나리오 작성

위협 평가

취약점

진단-

서버 취약점진단

네트워크/보안시스템

취약점진단WEB/WAS/DBMS

취약점진단시나리오에 따따

내/외부 모의해킹

위험

평가-

위험분석

DoA산정

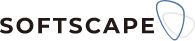

기술적 취약점 진단

고객사의 정보시스템 대상으로 ISMS, 주요정보통신기반시설 범위의 인프라(서버, 네트워크, DBMS, 보안장비 등) 장비 및 홈페이지에 대한 적절한

기술적 취약점 점검을 실시하고, 발견된 취약점의 조치 이행 점검을 수행합니다.

기술적 취약점 점검을 실시하고, 발견된 취약점의 조치 이행 점검을 수행합니다.

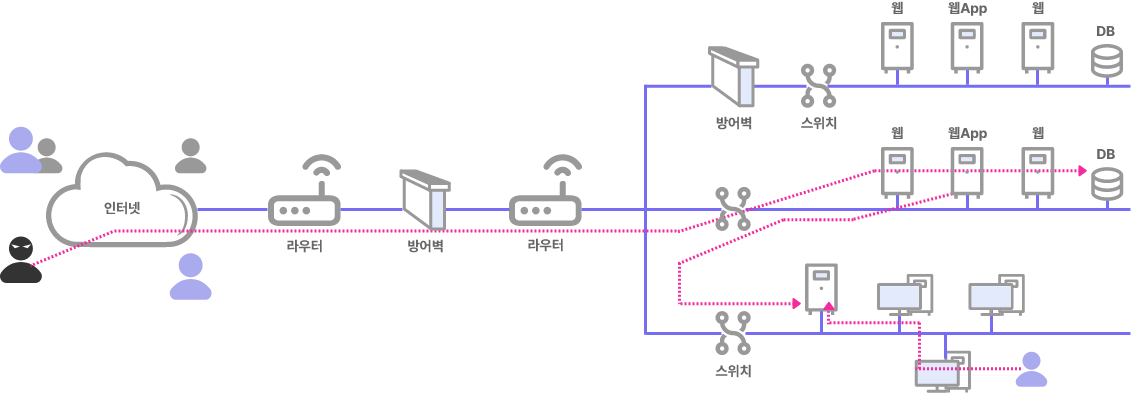

모의해킹

모의해킹은 내부직원 / 외부 해커 입장에서 업무 홈페이지 및 접근 가능한 업무망,

타사 연계구간에 대해서 침투를 시도하며, 개인정보 노출여부 점검도 병행합니다.

- 정보 시스템 취약점 정보

-

전문해커의 수작업을 통한 정보수집

-

OS 취약점 수집

PC 취약점 수집

CGI 취약점 수집

네트워크 정보 수집

POP 3 취약점 수집

개인정보 노출점검

- 취약점을 이용 공격 수행

-

- 수작업을 이용한 웹 페이지 및 호스트 공격

- 동일한 서브넷의 서버를 이용한 공격

- 공개된 공격 도구를 이용한 공격

- Password Guessing

-

OS 취약점 공격

RPC 취약점 공격

Snmpd 데몬 취약점 공격

TCP Port 취약점 공격

telnet 취약점 수집

슈퍼유저 권한 획득

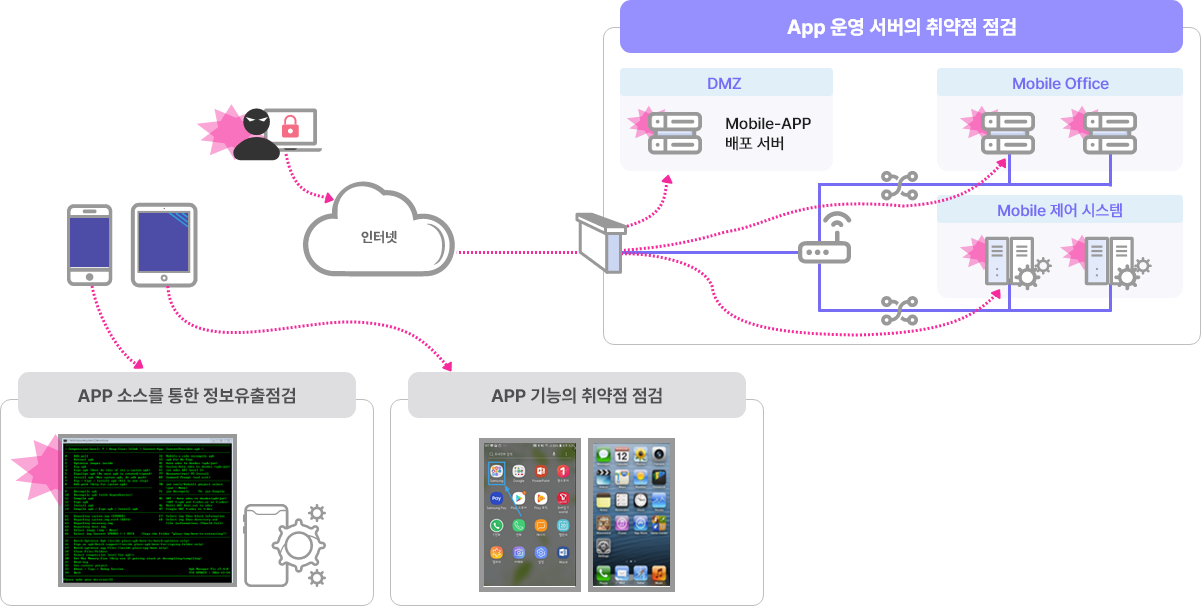

Mobile 해킹

고객사 Mobile-App 특성에 맞는 점검 항목을 분류하여 진단을 실행 합니다.